Bu yazımızda Fortigate üzerinden kurala dayalı ve monitör edilebilir bir VXLAN yapılandırılmasının nasıl gerçekleştirildiğinden bahsedeceğim.

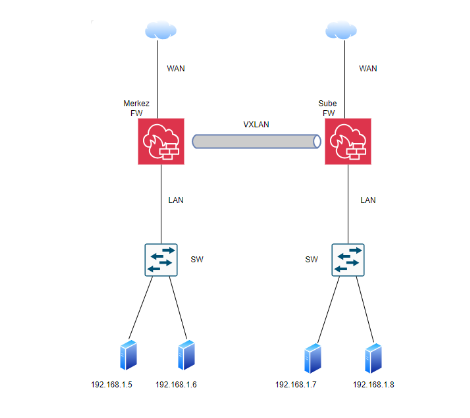

Öncelikle VXLAN bir ağ sanallaştırma teknolojisi standartıdır. Tek bir fiziksel ağın birden fazla lokasyonda kullanılmasına olanak sağlar. Örneklendirmek gerekirse merkez ofisinizde bulunan 192.168.1.x networkünü diğer şubelerenizde de sanki lokasyonlar arasında ethernet kablosu ile bağlantı varmış gibi Layer 2 katmanında kullanabilmenize olanak sağlar.

Fortigate üzerinden VXLAN kullanabilmeniz için diğer lokasyonlarda da aynı marka firewall olması gerekmektedir.

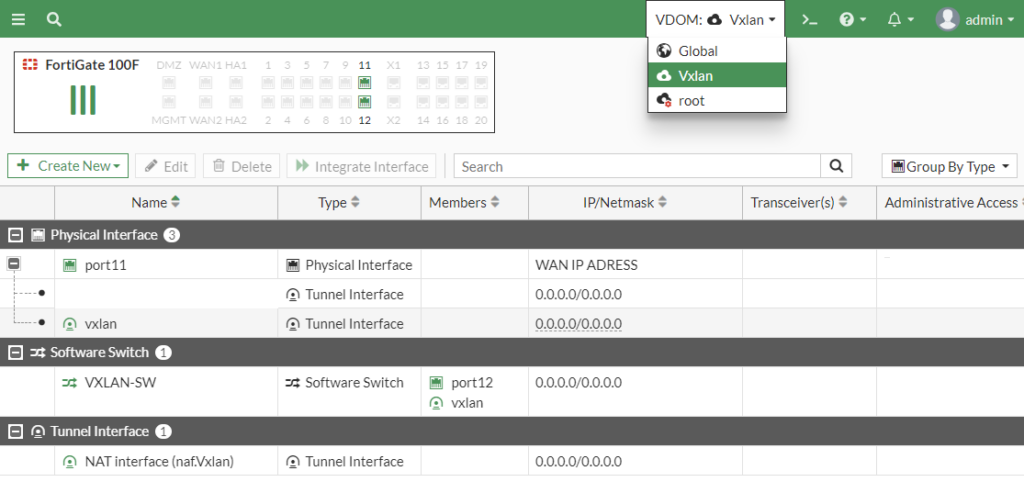

VXLAN oluşturmadan önce Firewall üzerinde VDOM oluşturulması ve mevcut Real IP dışında bir IP kullanılması önerilmektedir. VDOM oluşturmadan yapılan VXLAN konfigürasyonlarında zaman zaman ARP tablosunda problem oluşuyor ve stabil çalışmıyor. VDOM oluşturulduğu zaman Firewall üzerinde mecburen fiziksel bir WAN hattı ve Software Switch için bir LAN hattı ihtiyacı oluşmaktadır. Firewall üzerinden seçmiş olduğunuz WAN hattını ISP switchine, LAN hattını ise extend etmek isteğiniz network’e üye bir switch portuna takmanız gerekmektedir.

Firewall üzerinden VXLAN yapılabilmesi için CLI üzerinden ilerlememiz gerekmektedir çünkü bu yapılandırma GUI üzerinden gerçekleştirilememektedir.

Her iki lokasyonda bulunan Firewall üzerinden aşağıdaki komutları kullanarak IPSec ve VXLAN yapılandırılmasını gerçekleştirebilirsiniz.

config vpn ipsec phase1-interface

edit "Tunel ismi"

set interface "IPSec yapılacak port(Wan)"

set peertype any

set net-device disable

set proposal aes256-sha256 (Encryption/Authentication seçenekleri değiştirilebilir)

set encapsulation vxlan

set encapsulation-address ipv4

set encap-local-gw4 "Mevcut Lokasyon Real IP"

set encap-remote-gw4 "Karsi Lokasyon Real IP"

set remote-gw "Karsi Lokasyon Real IP"

set psksecret "IPSec Shared key"

next

endconfig vpn ipsec phase2-interface

edit "Tunel ismi"

set phase1name "Tunel ismi"

set proposal aes256-sha256

next

endconfig system switch-interface

edit "Software SW ismi"

set vdom "root"

set member "Tunel ismi""Firewall üzerinde Vxlan yapılacak port"

set intra-switch-policy explicit/implicit

next

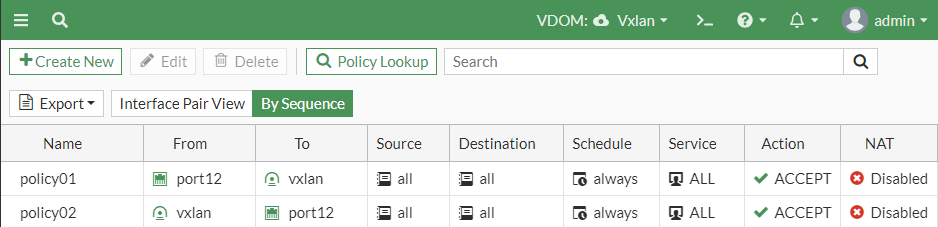

end**explicit – yapmanız durumunda aşağıdaki gibi firewall policy oluşturabilirsiniz ve gerekli kısıtlamaları gerçekleştirebilirsiniz.

**implicit – yapmanız durumunda firewall policy bazında kısıtlamalar yapamazsınız.

Aşağıdaki şekilde Firewall Policy oluşturubilirsiniz.

Makalen için teşekkürler.